Fiabilidad y seguridad en timr

La seguridad y el uso responsable de los datos de nuestros clientes es muy importante para nosotros en timr. Con nuestras medidas, nos aseguramos de que su confianza en nosotros esté 100% justificada.

Seguridad de los datos

timr funciona en el centro de datos Falkenstein en los «servidores raíz» del proveedor de calidad alemán Hetzner. Los centros de datos cuentan con la certificación ISO/IEC 27001:2013 y cumplen con los más altos estándares de calidad.

Sus datos en timr están protegidos por copias de seguridad diarios y a cada hora. Además, todas las copias de seguridad se guardan físicamente separadas en AWS (EU Dublin). Los datos también se reflejan en vivo en un sistema de servidor espejo, que está disponible en un tiempo muy corto en caso de problemas en el sistema principal.

Disponibilidad

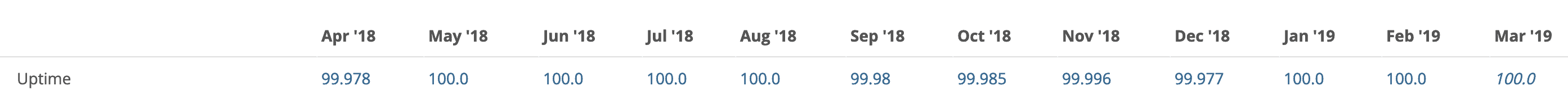

Garantizamos una disponibilidad media anual del 95%. En la práctica, es un dato mucho más alto.

Extracto de nuestro informe de SLA con la disponibilidad real de los últimos 12 meses:

Medidas de seguridad y privacidad

El uso responsable de los datos de nuestros clientes es muy importante para nosotros. Para la seguridad y protección de sus datos, tomamos las siguientes medidas técnicas y organizativas.

1. Confidencialidad

1. Confidencialidad

Nuestra empresa se encuentra en una relación especialmente confidencial con el cliente. Por ello, tratamos todos los datos y la información recibidos de forma confidencial y discreta.

1.1. Control de acceso físico

Administración:

- Función de alarma

- Control de llaves (emisión de llaves, etc.)

- Puertas cerradas con llave durante la ausencia

- Selección cuidadosa del personal de limpieza

Centro de datos (Hetzner):

- Sistema electrónico de control de acceso con registro de datos

- Valla de alta seguridad alrededor de todo el centro de computación

- Distribución documentada de claves

- Pautas para el acompañamiento y la identificación de los huéspedes en el edificio

- Acompañamiento 24/7 de los centros de cómputo por parte del personal

- Videovigilancia de entradas y salidas, puestos de control de seguridad y salas de servidores

- El acceso de personal externo (por ejemplo, visitantes) a las habitaciones está limitado de la siguiente manera: sólo si va acompañado de un empleado de Hetzner Online GmbH

- Empleado de Hetzner Online GmbH

1.2. Control de entrada

Las siguientes medidas evitan que los servidores de tiempo sean utilizados por personas no autorizadas:

- Aplicación de roles de usuario, derechos de usuario

- Autenticación de clave RSA para autenticación en servidores

- Autenticación con nombre de usuario y contraseña o, cuando sea posible, autenticación de dos factores

- Autenticación con método biométrico, cuando sea posible

- Los empleados de troii encriptan el ordenador / Laptop.

- Los contenidos de los smartphones son encriptados por los empleados de troii.

- Implementación de software MDM para reforzar la configuración de seguridad en los dispositivos.

- Uso del software de gestión de contraseñas de troii

- Utilización de un cortafuegos de software en servidores de tiempo

- Pautas para la contraseña/eliminación/limpieza del escritorio

1.3. Control de acceso

Las siguientes medidas garantizan que los empleados de troii puedan acceder exclusivamente a los datos regulados por su autorización de acceso y que los datos personales no puedan ser leídos, copiados, modificados o eliminados sin autorización durante su procesamiento o uso, así como después de guardarlos:

- Utilización de un concepto de autorización. Los derechos son asignados por el administrador del sistema.

- El acceso administrativo está limitado a los empleados más importantes.

- Pautas de contraseña incluyendo la longitud de la contraseña, cambio de contraseña

- Cifrado de soportes de datos

- Despliegue de trituradoras de documentos

- Los discos duros en el centro de computación se sobrescribirán varias veces de acuerdo con un procedimiento definido durante los cambios de servidor (borrado).

2. Integridad

2. Integridad

2.1. Traspaso de control

Las siguientes medidas garantizan que los datos personales no puedan ser leídos sin autorización, copiados, modificados o eliminados durante la transmisión electrónica:

- Los datos, como las copias de seguridad, se transferirán exclusivamente por vías de transporte electrónicas.

- La transmisión se realizará exclusivamente a través de canales encriptados.

2.2. Control de entrada

Medidas que garanticen la posibilidad de revisión por parte de las personas que introdujeron, modificaron o eliminaron datos personales en el sistema de tratamiento de datos:

- Registro de entrada, modificación y eliminación de datos

- Rastreabilidad de la entrada, modificación y eliminación de datos por nombre de usuario individual

- Concesión de derechos de entrada, modificación y borrado de datos sobre la base de un concepto de autorización

- Responsabilidades claras para las supresiones

2.3. Control de pedidos

Las siguientes medidas garantizan que los datos personales que se procesan como parte de un pedido sólo se procesan de acuerdo con las instrucciones del cliente:

- Selección cuidadosa por parte del contratista, especialmente en lo que se refiere a la seguridad de los datos.

- Registro de todos los datos introducidos para las horas de trabajo, las horas de proyecto y el cuaderno de ruta de los conductores

- Instrucciones escritas para el contratista a través del acuerdo de procesamiento de datos del contrato

3. Control de la disponibilidad

3. Control de la disponibilidad

Las siguientes medidas garantizan la protección de los datos personales contra su destrucción o pérdida accidental:

- Copia de seguridad de datos incremental automática cada hora

- Copia de seguridad automática diaria

- Pruebas periódicas de la copia de seguridad y restauración de datos

- Las copias de seguridad de los datos se almacenarán en un lugar seguro y subcontratado.

- Concepto de copia de seguridad y restauración para todos los datos

- Plan de emergencia para un sistema de reserva en caso de fallo del servidor

- Uso de un sistema de alimentación ininterrumpida, instalación generadora de emergencia en el centro de datos

- Protección DDoS permanentemente activada en el centro de datos

4. Regla de separación

4. Regla de separación

Se tomarán las siguientes medidas para el tratamiento separado (almacenamiento, modificación, eliminación y transferencia) de los datos para diferentes fines:

- Concepto de autorización y autorizaciones de base de datos

- Concepto de autorización y autorizaciones de base de datos

- Separación de los sistemas de producción y de ensayo

5. Gestión de la protección de datos

5. Gestión de la protección de datos

La organización interna se configura de acuerdo con las siguientes medidas para satisfacer las exigencias especiales de la protección de datos:

- Documentación centralizada de todas las políticas y normativas de protección de datos con la posibilidad de acceso por parte de los empleados en función de la necesidad / autorización.

- Se llevará a cabo una auditoría de la eficacia de las medidas técnicas de protección al menos una vez al año.

- Se dispone de pruebas de la formación de los empleados en materia de protección de datos

- Se dispone de pruebas del cumplimiento por parte de los empleados que procesan los datos de las obligaciones relacionadas con la protección de datos.

- Sensibilización periódica de los empleados, al menos una vez al año.

- Un proceso documentado para reconocer y reportar problemas de seguridad / problemas de datos (también con respecto a la obligación de reportar a las autoridades regulatorias).

- El responsable de la protección de datos es nombrado por escrito

- La evaluación de impacto de la protección de datos se llevará a cabo cuando sea necesario.

- Se dispone de un proceso formalizado de tramitación de las solicitudes de información por parte de la persona afectada.